ウェブ

FRIDAY 2020 / 1 / 24

searchreplacedb2.php を使ったWordPressサイトの改竄事案

Text by Hiroyuki Matsumoto

※注意:今回のサイトは弊社管理のサイトではありませんので予めご了承ください※

「WordPressサイトがハッキングされた!たすけて!」

と知人から連絡があって調査したところ、アクセスすると下記のようなページに転送される症状を確認しました。

画像はクリックで拡大

どうもサイトを乗っ取って、他のサイトに転送するというもののようです。

ブラウザに balanceforsun.com による通知を許可させることが目的で、おそらく許可設定後はあまり品のない広告通知が山のように飛んでくることでしょう。(試してませんが)

なお、以下仮にそのサイトを http://example.com として話を進めます。

ページ遷移を確認

挙動を見てみると、下記のようにURLが遷移していました。

- http://example.com/

- https://request.admarketlocation.com/go.php?p=313422455290017394&n=7986r8t6r56n5bwvfdehr&id=5478&sid=9

- https://request.admarketlocation.com/go.php?id=kw3jeszhtrxyrtykfk&f=hmfdrtw&fgj=6584&Cid=37373457

- https://balanceforsun.com/?p=gyytiyzqg45gi3bphezts&sub1=Shabaz&sub2=ch.buy

- https://0.balanceforsun.com/?p=gyytiyzqg45gi3bphezts&sub1=Shabaz&sub2=ch.buy

症状を確認

とりあえず Wordfenceプラグインをインストールしてマルウェア(≒ウイルス)スキャンしようとしたところ、そもそもログインすらも別サイトに転送されてしまい管理画面にアクセスできません。

その後いろいろ手作業で調べていたところ、どうも WordPress での下記設定箇所が書き換えられていることが判明。

この部分はそのWordPressサイトの設定の中核をなすところですが、どうもこの部分を

https://adjust.admarketlocation.com/bons/danf.js?k=0&adjust.admarketlocation.com/bons/danf.js?k=0&js.greenlabelfrancisco.com/terns?s://adjust.admarketlocation.com/bons/danf.js?k=0&adjust.admarketlocation.com/bons/danf.js?k=0&example.com

のように不正な値に書き換えられてしまったようです。

どうすれば直る?

管理画面に入れさえすれば一瞬で治せるのですが、管理画面には入れません。

phpMyAdmin などで直接値を書き換える必要があります。

また、投稿データをいくつか書き換えられていることがあるようで、その投稿を表示するとまた元通りにされてしまうという挙動を取りました。大量の scriptタグが挿入されている場合があるため除去しておきましょう。

原因究明:searchreplacedb2.php がマルウェアとして検出される

原因究明のため Wordfenceプラグインでスキャンをかけてみると、

searchreplacedb2.php および searchreplacedb2-mysqli.php が Critical な問題として検出されました。

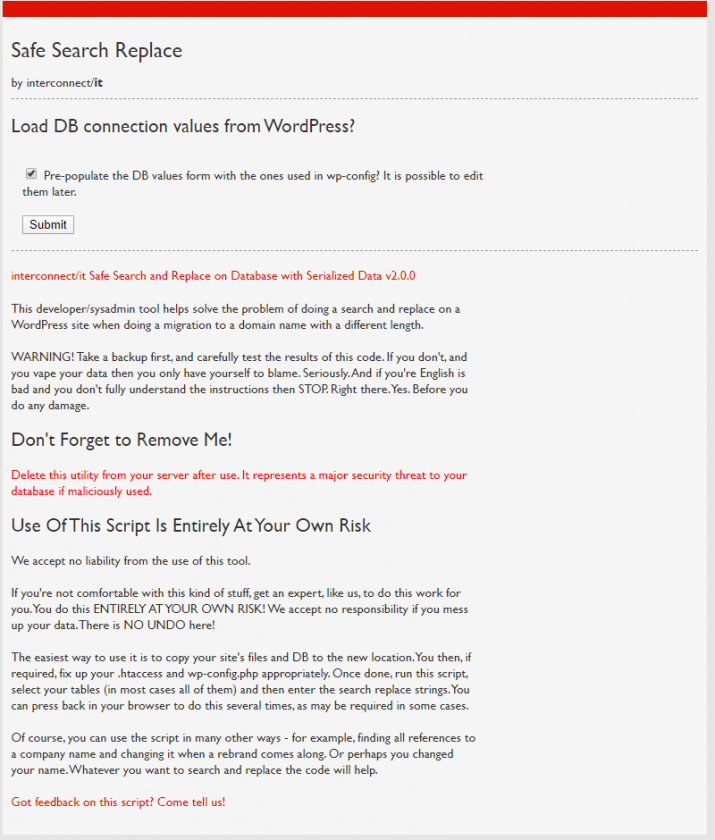

私は初耳でしたが、これはWordPress環境をテスト環境から本番環境に移行する際などに利用するツールだそうです。下記サイトにて使い方が紹介されていました。

テストから本番へ!WordPressでURLが変わる場合のデータベース修正マニュアル

このツールにアクセスすると、注意書きで「終わったら必ず消せ!」的なこと書かれています。取り扱いに注意が必要なツールのようです。

今回、他にもいくつか同じマルウェアに感染したウェブサイトを発見しましたが、いずれも searchreplacedb2.php が消されずに残ったままとなっていました。状況的にはおそらくこのツール経由でデータベースを編集されてしまったのだと思われます。

このツールが残っているかの確認方法

http://example.com にWordPressをインストールしている場合だと、

http://example.com/searchreplacedb2.php

にブラウザでアクセスして、上記のような英語画面が出てきたらこのツールが残っています。

もし発見されたら、FTPから削除しておきましょう。

犯人は誰?

転送先ドメインの所有者情報を調べると、中国系のドメインレジストラが出てきましたので、おそらく中国系かなぁとふんわり思いました(詳細は非公開なので調べようがない)。

サーバーはアムステルダムでしたが、Digital Ocean という安い海外系レンタルサーバーでしたので、単に金額が理由かと思われます。

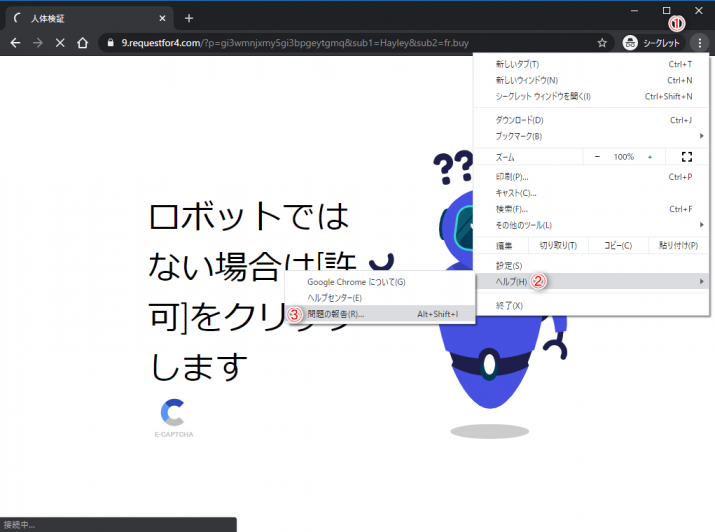

不正なサイトを見つけたらどうしたらいいの?

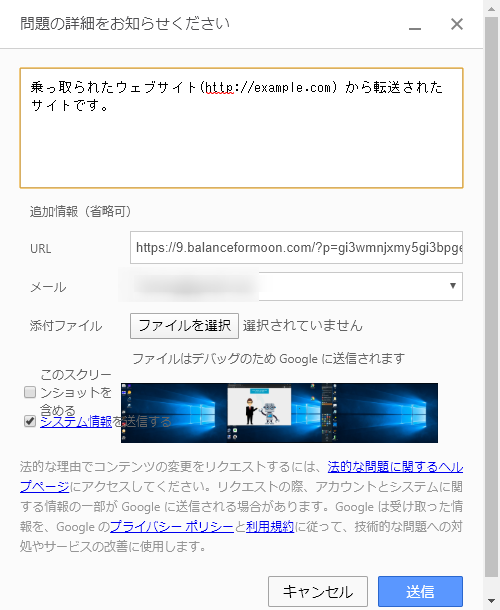

IE以外のブラウザにはサイトの問題を報告する機能があります。Google Chrome の場合、下図の手順です。

下記のような画面が出てきますので、問題の概要を入力した上で送信できます。

問題が確認された場合、該当URLにアクセスすると警告画面が出るようになります。

警告表示の例 https://kuni92.net/2013/04/post-143.html

ということで、WordPressのハッキング被害についてのお話でした。

WordPressサイトがハッキングされた!等ありましたらご相談に乗れるかと思いますので、なにかありましたらお問い合せフォームよりご相談ください。

TEXT by

松本 博之(まつもとひろゆき)

1978年、鳥取県米子市生まれ。

株式会社マジックワード WEBシステムの開発・運用を担当。

WordPressの実績多数。表面的な使用方法を把握するだけでなく、WordPressのソースコードを読み解いて対応できます。

国家資格の応用情報処理技術者をなんとなくとりました。